Sécuriser son numérique

De votre tablette à votre ordinateur, en passant par votre téléphone portable, êtes-vous vraiment attentif à votre sécurité numérique ?

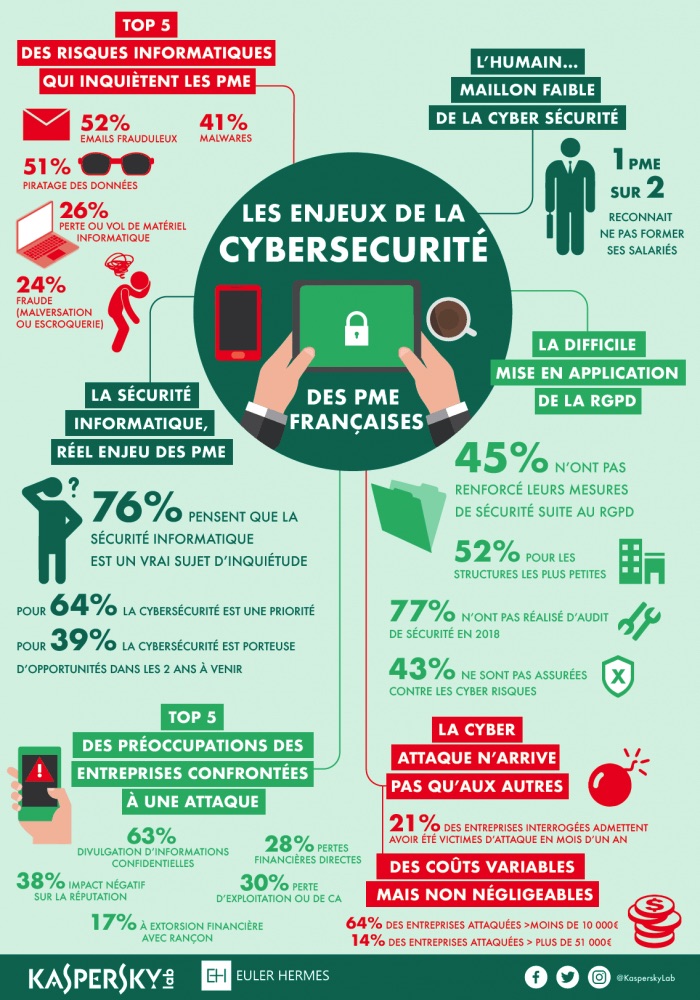

Les problématiques rencontrées par les petites et moyennes entreprises pour la sécurité de leurs systèmes d’information sont nombreuses : protection des fichiers clientèle, des données personnelles et du savoir-faire technologique, sécurité des systèmes de production… Or, les TPE/PME sont confrontées, chaque jour, à de nouveaux risques menaçant leur intégrité, leur image et leur compétitivité : vol de données, escroqueries financières, sabotage de sites d’e-commerce.

Cyber-Risque : les enjeux et les risques du numérique pour l’entreprise

- Risque de défaillance augmenté de 80% dans les 3 mois

- Perte de 8 à 10% de la valorisation de l’entreprise

- Dommage à la réputation « l’actif immatériel le plus précieux dont dispose l’entreprise »

- 80% des entreprises françaises n’ont pas de plan de réponse aux incidents robustes

- 86% des entreprises françaises n’ont pas souscrit à une cyberassurance

Préjudices subis

- Perte de productivité : pertes d’exploitation / de chiffre d’affaires

- Pertes de données clients : divulgation d’informations confidentielles

- Perte de données salariés

- Pertes financières directes (CA) et indirectes (Coût d’un remise en état du système d’information après un piratage)

- Impact négatif sur la réputation de l’entreprise

CYBER-ATTAQUES : contre le secteur public

- Mars 2024 : FRANCE TRAVAIL – 43 millions de comptes piratés

- février 2024 : SECURITE SOCIALE – Tiers Payant, 33 millions de personnes concernées

- 2023 : COLLECTIVITES – 30 Municipalités et 9 départements français

- Janv 2023 : MINISTERE – Attaque DDoS sur un portail du ministère français de l’Économie

- Avril 2023 : METEO FRANCE – attaque par déni de service sur son système de gestion des noms de domaine

- 2022 : CENTRES HOSPITALIERS – 730 déclarations d’incidents cyber contre les hôpitaux

- Mars 2022 : SECURITE SOCIALE – Ameli, Violation des données personnelles médicales de 510 000 Français

CYBER-ATTAQUES : secteur privé

- Juin 2023 : NUMERIQUE : violation de données de 101 000 comptes d’utilisateurs de ChatGPT compromis par des logiciels malveillants

- Juillet 2023 : SECTEUR AERIEN – Aéroport de Montpellier

- Sept 2023 : COMMUNICATION – Institut européen des normes de télécommunication (ETSI)

- Oct 2023 : NUMERIQUE – serveurs de messagerie gouvernementaux européens compromis

- Nov 2023 : SECTEUR AERIEN – Cyberattaque contre Boeing orchestrée par le groupe de ransomware LockBit

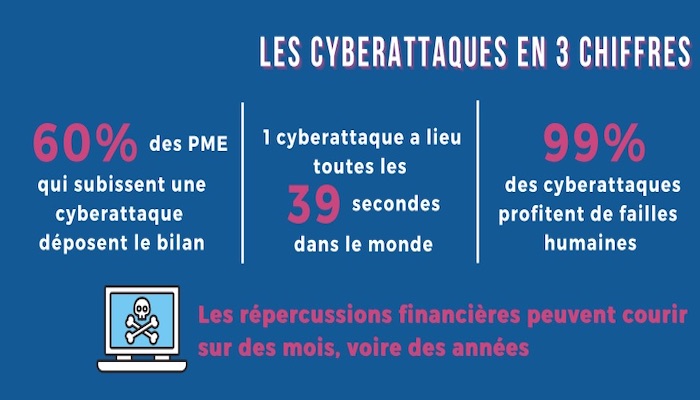

- 2023 : PME – 330 000 attaques réussies contre les PME françaises au cours de l’année 2023

L’iceberg du Web

WEB : représente 7 et 10 % du Web

Aussi appelé web surfacique, il s’agit de la partie d’Internet que la plupart des utilisateurs utilisent quotidiennement. Il est accessible à l’aide de navigateurs ordinaires, tels que Chrome, Safari… Par exemple, cet article en fait partie : vous pouvez y accéder depuis n’importe où tant avec une connexion Internet et un navigateur. Il s’agit de la partie accessible à l’aide d’un moteur de recherche.

Si vous consultez un site en tant que visiteur, vous ne verrez que la surface et non pas toutes les parties du site. Lorsque vous vous rendez sur un site sans être connecté, vous rencontrez de nombreux articles, mais vous n’accédez pas au site qu’en tant qu’acheteur ou vendeur. Pour pouvoir accéder à plus d’éléments, vous avez besoin d’un identifiant et d’un mot de passe. Une fois que vous avez ces derniers, vous pourrez passer sous la surface et accéder au deep web.

DEEP WEB : 90 % et 95 % de l’intégralité du web mondial

Connu sous le nom de web profond, le deep web est la partie d’Internet qui abrite des informations spécifiques. La plupart d’entre nous n’auront pas accès à celles-ci, et elles ne sont pas accessibles via des moteurs de recherche. En d’autres termes, une recherche conventionnelle sur un moteur de recherche ne vous montrera pas des pages du deep web.

Le deep web comprend essentiellement des pages et des bases de données qui ne sont destinées qu’à un certain groupe de personnes appartenant à une organisation. Votre base de données professionnelle se trouve sans doute dans cette partie du web. Afin d’y accéder, vous avez besoin de connaître l’adresse web (URL) exacte. Dans certains cas, vous avez également besoin d’un mot de passe.

Le deep web est de loin la partie la plus conséquente d’internet, on estime qu’il représente entre 90 % et 95 % de l’intégralité du web mondial. Parmi les pages que l’on peut trouver sur le deep web, citons celles contenant les données privées (Intranet) des entreprises, des universités, des bibliothèques, des hôpitaux, des gouvernements, des organisations internationales.

DARK WEB : Les sites web frauduleux ou dangereux

Enfin, la troisième partie d’Internet est le dark web. Celui-ci est plus difficile à atteindre que les deux autres car il n’est accessible qu’à partir d’un navigateur spécifique comme Tor. Le dark web est la partie non régulée d’internet. Aucune organisation, aucune entreprise ou aucun gouvernement n’en est responsable ou capable d’y faire appliquer des règles. C’est la raison pour laquelle il est généralement associé à des activités illégales et on parle souvent de crime sur le dark web.

Le dark web abrite de nombreux marchés noirs, où toutes sortes de biens peuvent être vendus et achetés : des comptes Netflix bradés, des numéros de carte de crédit, des armes et de la drogue. L’existence de ces marchés est illégale. Le dark web abrite également de nombreux sites qui ne seraient pas tolérés sur le web de surface en raison de leur contenu. Malheureusement, on peut y trouver des contenus liés à de la maltraitance animale ou de la pédopornographie.

Cyber-Criminalité, des enjeux financiers

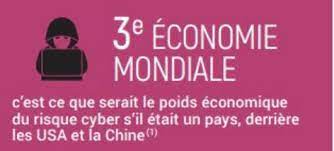

CYBER CRIMINALITE : troisième économie mondiale derrière les Etats-Unis et la Chine

- 2017 : 600 milliards de dollars

- 2018 : coût moyen par entreprise a été de 8,6 millions d’euros pour les entreprises françaises.

- 2021 : 6000 milliards de dollars (190.000 dollars à la seconde) avec pourtant des coûts de mise en œuvre faibles (5 dollars en moyenne pour acheter un virus ou équivalent sur le darknet)

- Monde : prévisionnel 2025 (sous) estimé à 10 500 milliards de dollars ce qui, si on devait mesurer le poids du risque cyber en en faisant un pays, le positionnerait en troisième économie mondiale derrière les Etats-Unis et la Chine

- France : 3e pays européen le plus ciblé

CYBER-ATTAQUES : importance du risque cyber pour les entreprises

On entend de plus en plus parler de la cybersécurité en entreprise. Non sans raison. Les dernières années ont vu une multiplication et une aggravation des cyberattaques à leur encontre. Pas moins de 54 % des entreprises françaises ont été victimes d’une attaque en 2021.

- 54 % des entreprises françaises attaquées en 2021

- +255 % d’attaques par ransomware

- 50 000€, c’est le coût médian d’une cyberattaque

- Une perte moyenne de 27 % du chiffre d’affaires en France

- Seules 50 % des entreprises victimes portent plainte

- 47 % des télétravailleurs se font piéger par un phishing

- 35 % des attaques utilisent de nouvelles techniques

- 82 % des employeurs inquiets quant au télétravail

- 40 % des entreprises ont investi dans leur cybersécurité en 2021

- 55 % des entreprises vont renforcer leur protection pour 2022

CYBER-INCIDENTS : Que faire en cas de cyberattaque ?

- Débranchez la machine d’Internet ou du réseau informatique : Débranchez le câble réseau et désactivez la connexion Wi-Fi ou les connexions de données pour les appareils mobiles.

- N’éteignez pas l’appareil : Certains éléments de preuve contenus dans la mémoire de l’équipement et nécessaires aux investigations seront effacés s’il est éteint.

- Alertez au plus vite votre support informatique : Votre support pourra prendre les mesures nécessaires pour contenir, voire réduire, les conséquences de la cyberattaque.

- N’utilisez plus l’équipement potentiellement compromis : Ne touchez plus à l’appareil pour éviter de supprimer des traces de l’attaque utiles pour les investigations à venir.

- Prévenez vos collègues de l’attaque en cours : Une mauvaise manipulation de la part d’un autre collaborateur pourrait aggraver la situation.

>> Consignes en cas de cyberattaque

Les efforts de réponse aux incidents d’une organisation sont guidés par un plan de réponse aux incidents. En règle générale, celui-ci est créé et exécuté par une équipe de réponse aux incidents de sécurité informatique composée de parties prenantes de l’ensemble de l’organisation – le responsable de la sécurité informatique (CISO), le centre des opérations de sécurité (SOC) et le personnel informatique, mais aussi des représentants de la direction générale, des services juridiques, des ressources humaines, de la conformité réglementaire et de la gestion des risques.

Cyber-Attaques les plus courantes

ATTAQUES D’INGENIERIE SOCIALE

L’ingénierie sociale fonctionne parce que d’instinct, l’humain fait confiance. Les cybercriminels ont appris qu’un courriel, un message vocal ou un texto bien rédigé est capable de convaincre les gens de transférer de l’argent, de divulguer de l’information confidentielle ou de télécharger un fichier qui installera un maliciel sur le réseau de l’entreprise. Ces exemples d’ingénierie sociale illustrent comment l’émotion est utilisée pour réussir des cyberattaques : Peur, ambition, curiosité, bienveillance, urgence.

FOVI ou arnaque au faux ordre de virement bancaire :

L’escroquerie aux faux ordres de virement (FOVI) désigne un type d’arnaque qui, par persuasion, menaces ou pressions diverses, vise à amener la victime à réaliser un virement de fonds non planifié.

- Arnaque au Président » : émanant d’un dirigeant et ayant un caractère « urgent et confidentiel »

- Fournisseur : une variante consiste à usurper l’identité d’un fournisseur pour communiquer de nouvelles coordonnées bancaires (changement de RIB) sur lesquelles il faut effectuer un règlement.

- Salarié : une autre variante consiste à usurper l’identité d’un salarié de l’organisation pour demander le changement des coordonnées bancaires où virer son salaire.

Hameçonnage (phishing) :

L’hameçonnage consiste à envoyer des e-mails qui semblent provenir de sources fiables dans le but d’obtenir des informations personnelles ou d’inciter les utilisateurs à faire quelque chose. Cette technique combine ingénierie sociale et stratagème technique.

- Elle peut impliquer une pièce jointe à un e-mail, qui charge un logiciel malveillant sur votre ordinateur.

- Elle peut également utiliser un lien pointant vers un site Web illégitime qui vous incite à télécharger des logiciels malveillants ou à transmettre vos renseignements personnels. (Banque, Assurance maladie, Services de l’État, impôts …)

Faux support technique :

Cette arnaque consiste à vous effrayer en vous indiquant un problème technique grave afin de vous pousser à payer un pseudo-dépannage informatique.

BLOCAGE DES SYSTEMES

Attaque par Déni de Service (DoS) et Attaque par Déni de Service Distribué (DDoS) :

Ces attaques submergent les ressources d’un système afin que ce dernier ne puisse pas répondre aux demandes de service. Elle peut aussi avoir pour but de mettre un système hors ligne afin de pouvoir lancer un autre type d’attaque. La principale différence entre un DoS et un DDoS est que le premier est l’attaque d’un système par un système, tandis que le second implique plusieurs systèmes attaquant un seul système.

Programme malveillant (malware) :

Logiciel indésirable installé dans votre système sans votre consentement. Il peut s’attacher à un code légitime et se propager, se cacher dans des applications utiles ou se reproduire sur Internet.

- Rançongiciel (ransomeware) : bloque l’accès aux données de la victime et menace de les publier ou de les supprimer à moins qu’une rançonne soit versée

- Logiciel espion (spyware) : programmes installés pour recueillir des informations sur les utilisateurs, leurs ordinateurs ou leurs habitudes de navigation.

- Logiciels publicitaires (adware) : applications logicielles utilisées par les entreprises à des fins de marketing ; des bannières publicitaires sont affichées pendant l’exécution d’un programme.

- Macro-virus : Infectent des applications comme Microsoft Word ou Excel. Les macro-virus s’attachent à la séquence d’initialisation de l’application.

- Virus polymorphes : se cachent dans divers cycles de chiffrement et de déchiffrement

- Virus furtifs : Ces virus masquent toute augmentation de la taille d’un fichier infecté ou toute modification de la date et de l’heure de la dernière modification du fichier.

- Cheval de Troie : Programmes qui se cachent dans un programme utile et qui ont généralement une fonction malveillante

- Bombe logique : Logiciel malveillant ajouté à une application et qui est déclenché par un événement spécifique, comme une condition logique ou une date et une heure spécifiques

- Vers : Ils diffèrent des virus en ce qu’ils ne s’attachent pas à un fichier hôte, ce sont des programmes autonomes qui se propagent sur les réseaux et les ordinateurs.

- Injecteurs : Ce sont des programmes utilisés pour installer des virus sur les ordinateurs

INTERCEPTION DE DONNEES

Attaque par mot de passe :

Les mots de passe étant le mécanisme le plus couramment utilisé pour authentifier les utilisateurs d’un système informatique, l’obtention de mots de passe est une approche d’attaque courante et efficace. Le mot de passe d’une personne peut être obtenu :

- en fouillant le bureau physique de la personne,

- en surveillant la connexion au réseau pour acquérir des mots de passe non chiffrés,

- en ayant recours à l’ingénierie sociale,

- en accédant à une base de données de mots de passe

- ou simplement en devinant. Cette dernière approche – deviner – peut s’effectuer de manière aléatoire (attaque par force brute) ou systématique (attaque par dictionnaire).

Attaque de l’homme au milieu (MitM) :

Une attaque de l’homme du milieu est un pirate qui s’insère dans les communications entre un client et un serveur. Voici quelques types courants d’attaques de l’homme du milieu : Détournement de session, Usurpation d’adresse IP, Relecture (interception de messages)

Ecoute illicite :

Les écoutes clandestines sont le résultat d’une interception du trafic réseau. Elles permettent à un attaquant d’obtenir des mots de passe, des numéros de carte bancaire et d’autres informations confidentielles qu’un utilisateur envoie sur le réseau.

Attaque des anniversaires :

Les attaques des anniversaires sont lancées contre les algorithmes de hachage qui vérifient l’intégrité d’un message, d’un logiciel ou d’une signature numérique.

SUR LE WEB

Scraping :

Consiste à aspirer un très grand nombre de données sur un site web ou un réseau social. Un programme “copie-colle” automatiquement les données voulues et les retranscrit grâce à un logiciel spécifique. Les hackers qui utilisent le “data scraping” peuvent récupérer de façon organisée toutes les données publiques présentes sur les sites et les réutiliser à mauvais escient.

Téléchargement furtif (Drive by Download) :

Recherchent des sites Web non sécurisés et insèrent un script malveillant dans le code HTTP ou PHP de l’une des pages (failles de sécurité dues à des mises à jour infructueuses ou à une absence de mise à jour.)

Injection SQL (Structured Query Language) :

Affecte les sites Web exploitant des bases de données. Elle se produit lorsqu’un malfaiteur exécute une requête SQL sur la base de données via les données entrantes du client au serveur. (formulaire web ..)

Cross-site scripting (XXS) :

Utilisent des ressources Web tierces pour exécuter des scripts dans le navigateur Web de la victime ou dans une application pouvant être scriptée.

Defacement :

Un défaçage exploite la faille d’un système d’exploitation d’un serveur web ou pirate les accès administrateurs, souvent par injection SQL, de manière à modifier la présentation d’un site internet.

IA et Cyber-menaces

Intelligence artificielle : les menaces graves

- Fausses vidéos : usurper l’identité d’une personne en lui faisant dire ou faire des choses qu’elle n’a jamais dite ou faites, dans le but de demander un accès à des données sécurisées, de manipuler l’opinion onde nuire à réputation de quelqu’un…Ces vidéos truquées sont quasi indétectables.

- Piratage de voitures autonomes : s’emparer des commandes d’un véhicule autonome pour s’en servir comme arme (par exemple perpétrer une attaque terroriste, provoquer un accident, etc).

- Hameçonnage sur mesure : générer des massages personnalisés et automatisés afin d’augmenter l’efficacité du phishing visant à collecter des informations sécurisées ou installer des logiciels malveillants.

- Piratage des systèmes contrôlés par l’IA : perturber les infrastructures en causant par exemple une panne d’électricité généralisée, un engorgement du trafic ou la rupture de la logistique alimentaire.

- Chantage à grande échelle : recueillir des données personnelles afin d’envoyer des messages de menace automatisés. L’IA pourrait également être utilisée pour générer de fausses preuves (par exemple de la «sextrosion»).

- Fausses informations rédigées par IA : écrire des articles de propagande semblant être émises par une source fiable. L’IA pourrait également être utilisée pour générer de nombreuses versions d’un contenu particulier afin d’accroître sa visibilité et sa crédibilité.

Intelligence artificielle : les menaces de moyenne gravité

- Robots militaires : prendre le contrôle de robots ou armes à des fins criminelles. Une menace potentiellement très dangereuses mais difficile à mettre en œuvre, le matériel militaire étant généralement très protégé.

- Escroquerie : vendre des services frauduleux en utilisant l’IA. Il existe de nombreux exemples historiques notoires d’escrocs qui ont réussi à vendre de coûteuses fausses technologiques à de grandes organisations, y compris des gouvernements nationaux et l’armée.

- Corruption de données : modifier ou introduire délibérément de fausses données pour induire des biais spécifiques. Par exemple, rendre un détecteur insensible aux armes ou encourager un algorithme à investir dans tel ou tel marché.

- Cyberattaque basée sur l’apprentissage : perpétrer des attaques à la fois spécifiques et massives, par exemple en utilisant l’IA pour sonder les faiblesses des systèmes avant de lancer plusieurs attaques simultanées.

- Drones d’attaque autonomes : détourner des drones autonomes ou s’en servir pour s’attaquer à une cible. Ces drones pourraient être particulièrement menaçants s’ils agissent en masse dans des essaims auto-organisés.

- Refus d’accès : endommager ou priver des utilisateurs d’un accès à un service financier, à l’emploi, à un service public ou une activité sociale. Non rentable en soi, cette technique peut être utilisée comme chantage.

- Reconnaissance faciale : détourner les systèmes de reconnaissance faciale, par exemple en fabriquant de fausses photos d’identité (accès à un smartphone, caméras de surveillance, contrôle de passagers…)

- Manipulation de marchés financiers : corrompre des algorithmes de trading afin de nuire à des concurrents, de faire baisser ou monter une valeur artificiellement, de provoquer un crash financier…

Intelligence artificielle : les menaces de faible intensité

- Exploitation de préjugés : tirer profit des biais existants des algorithmes, par exemple les recommandations de YouTube pour canaliser les spectateurs ou les classements de Google pour améliorer le profil des produits ou dénigrer les concurrents.

- Robots cambrioleurs : utiliser des petits robots autonomes se glissant dans les boîte aux lettres ou les fenêtres pour récupérer des clés ou ouvrir des portes. Les dommages sont faibles potentiellement, car très localisés à petite échelle.

- Blocage de détection par IA : déjouer le tri et la collecte de données par IA afin d’effacer des preuves ou de dissimuler des informations criminelles (pornographie par exemple)

- Fausses critiques rédigées par IA : générer des faux avis sur des sites tels que Amazon ou Tripadvisor pour nuire ou favoriser un produit.

- Traque assistée par IA : utiliser les systèmes d’apprentissage pour pister l’emplacement et l’activité d’un individu.

- Contrefaçon : fabriquer de faux contenus, comme des tableaux ou de la musique, pouvant être vendus sous une fausse paternité. Le potentiel de nuisance demeure assez faible dans la mesure où les tableaux ou musiques connues sont peu nombreux.

Dossier : La communication responsable au coeur de la stratégie RSE

Les acteurs